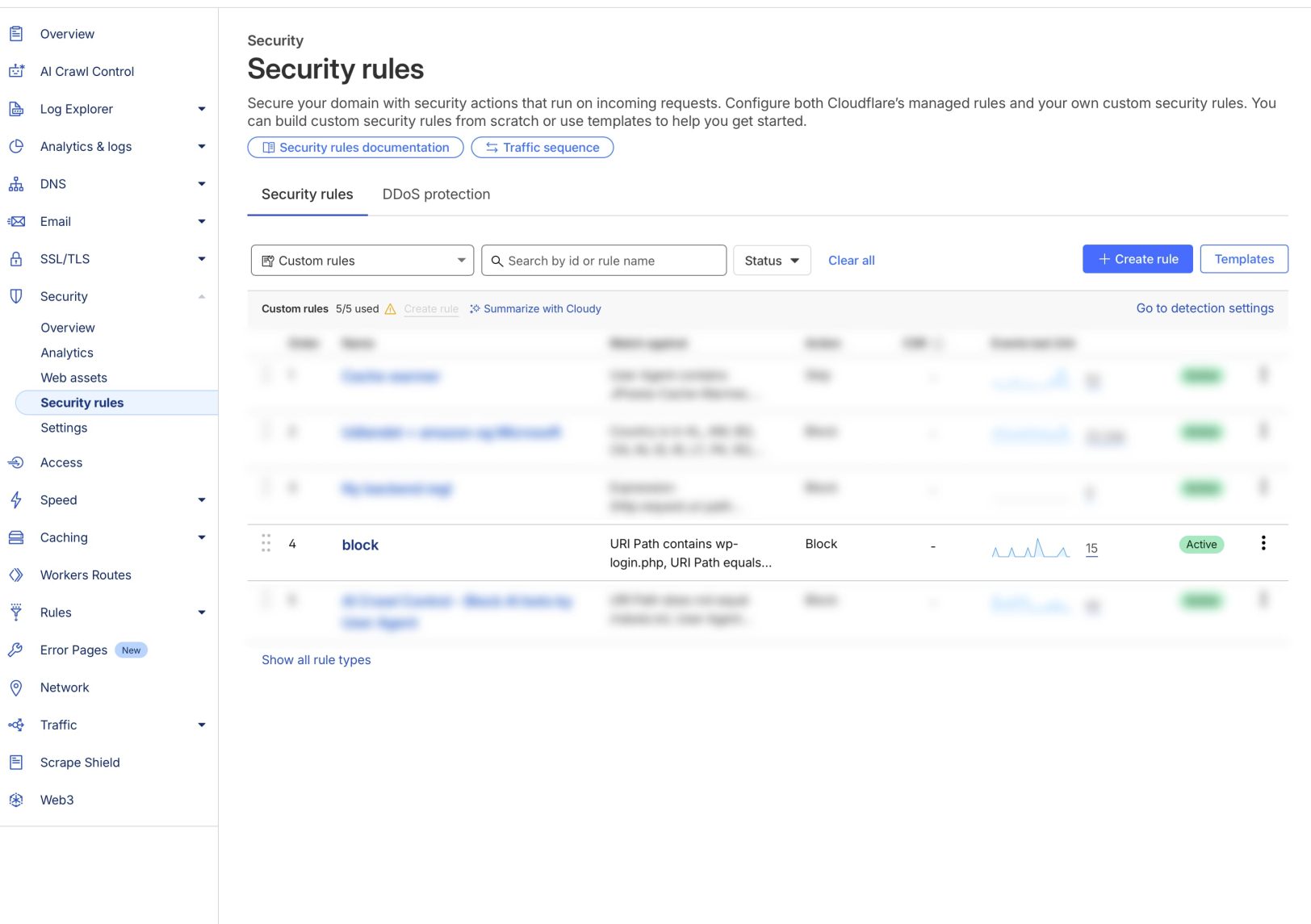

Dette er en sikkerhedsregel, eller Security rule in Cloudflare’sk.

Blokér 99% af hackingforsøg med Cloudflare

De fleste hackingforsøg mod webshops sker via automatiske bots, der søger efter kendte login-stier som wp-login.php, phpMyAdmin eller cpanel. Selvom du ikke bruger WordPress, bliver din webshop dagligt scannet for netop disse sider. Det kan føre til overbelastning, misbrug af serverressourcer og i værste fald adgang til følsomme data.

Med Cloudflare sikkerhed kan du på få minutter stoppe størstedelen af disse forsøg. Jeg har udviklet en specialregel, der blokerer anmodninger mod mere end 25 typiske sårbare adresser. Reglen er perfekt til webshops, der kører på Shopware, Magento, Shopify, Prestashop eller lignende – altså alt andet end WordPress.

Når reglen aktiveres i Cloudflare firewall, afvises besøgende, der forsøger at tilgå sider som wp-admin, dump.sql, ftpeller .env. Det betyder, at du kun skal bekymre dig om de sidste 1% af angreb – de mere målrettede forsøg. Den beskytter dig mod bots, brute force-angreb og automatiske exploit-scannere uden at påvirke den normale trafik til din butik.

Sådan opdager du sårbare sider på dit domæne

Inden du aktiverer reglen, bør du tjekke, om din webshop overhovedet indeholder links eller sider med de nævnte navne. Det kan du gøre på to måder.

Først kan du bruge Google ved at skrive: site:ditdomæne.dk wp-login.php og erstatte søgeordet med fx pma, mysql eller cpanel. Finder Google resultater, skal de fjernes eller sikres. Alternativt kan du bruge et crawl-værktøj som Screaming Frog, Sitebulb eller Ahrefs, som scanner din hjemmeside for URL’er, der matcher kendte risikonavne.

Disse simple tjek afslører, om din side utilsigtet viser filer eller undermapper, der kan misbruges. Det er vigtigt, da Cloudflare-reglen udelukkende beskytter mod eksterne forsøg – ikke mod filer, du selv har gjort offentligt tilgængelige.

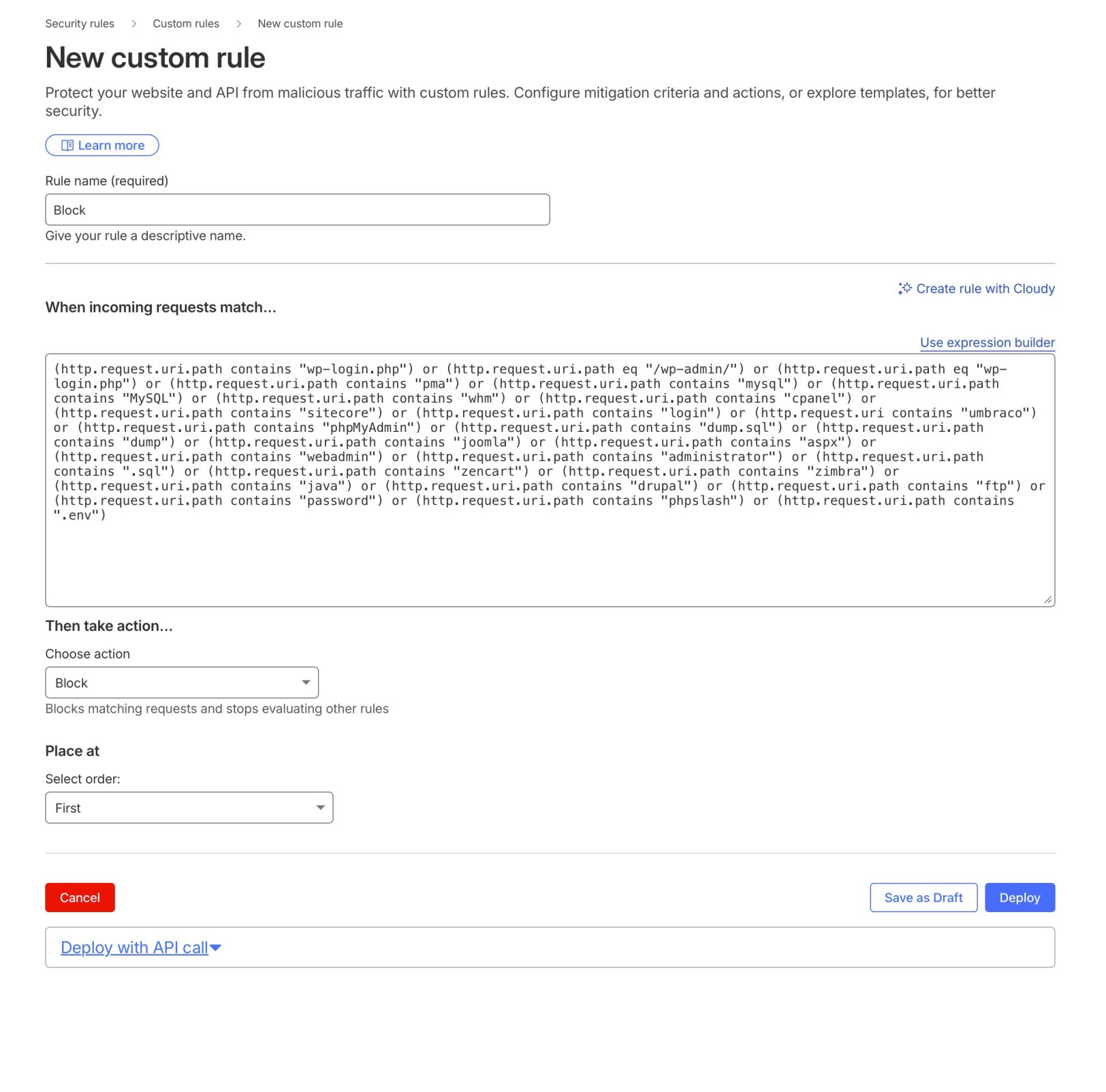

Trin-for-trin: sådan tilføjer du Cloudflare-reglen

Du behøver ikke være tekniker for at opsætte Cloudflare sikkerhed. Følg blot disse enkle trin:

- Log ind på din Cloudflare-konto og vælg dit domæne.

- Gå til Security → Security Rules.

- Klik på Create rule → Custom rule.

- Tryk på Edit expression og indsæt reglen nedenfor.

- Under Then take action vælg Block.

- Under Select order vælg First og klik Deploy.

Reglen blokerer alle forespørgsler mod kendte administrative eller sårbare stier. Dermed forsvinder størstedelen af de automatiske scannerangreb, der dagligt rammer webshops verden over.

Den komplette Cloudflare-sikkerhedsregel

Her er udtrykket du skal indsætte i Cloudflare:

(http.request.uri.path contains "wp-login.php") or (http.request.uri.path eq "/wp-admin/") or (http.request.uri.path eq "wp-login.php") or (http.request.uri.path contains "pma") or (http.request.uri.path contains "mysql") or (http.request.uri.path contains "MySQL") or (http.request.uri.path contains "whm") or (http.request.uri.path contains "cpanel") or (http.request.uri.path contains "sitecore") or (http.request.uri contains "umbraco") or (http.request.uri.path contains "phpMyAdmin") or (http.request.uri.path contains "dump.sql") or (http.request.uri.path contains "dump") or (http.request.uri.path contains "joomla") or (http.request.uri.path contains "aspx") or (http.request.uri.path contains "webadmin") or (http.request.uri.path contains ".sql") or (http.request.uri.path contains "zencart") or (http.request.uri.path contains "zimbra") or (http.request.uri.path contains "java") or (http.request.uri.path contains "drupal") or (http.request.uri.path contains "ftp") or (http.request.uri.path contains "password") or (http.request.uri.path contains "phpslash") or (http.request.uri.path contains ".env")Når du har indsat denne regel, blokerer Cloudflare straks alle forsøg på at tilgå de nævnte adresser. Du kan altid teste den ved at åbne en ny browser og besøge fx ditdomæne.dk/wp-login.php – du vil nu få en fejl- eller blokeringsmeddelelse.

Hvorfor denne løsning er unik

Mange webshops beskytter sig først, når det er for sent – efter et angreb. Det særlige ved denne Cloudflare sikkerhedsregel er, at den proaktivt stopper angreb, før de når din server. I stedet for at stole på software-opdateringer eller antivirus, fungerer reglen som en virtuel portvagt, der står foran hele din webshop.

De fleste sikkerhedsplugins er skabt til WordPress, men denne metode er udviklet til alt andet – fx Shopware, Magento og Prestashop. Den kræver ingen installation, ændrer ikke din kode og påvirker ikke din SEO. Du får altså et ekstra sikkerhedslag uden at ændre noget på selve shoppen.

Hvem bør bruge Cloudflare sikkerhed

Hvis du driver en webshop med kundedata, betalingsløsninger eller ordreinformation, bør Cloudflare sikkerhed være en fast del af din opsætning. Det gælder især dig, der:

- Bruger et system som Shopware, Magento, Shopify eller Prestashop.

- Har oplevet uventede trafikspidser eller serverbelastning.

- Ønsker at mindske risikoen for datalæk eller SQL-angreb.

Selv mindre butikker bliver scannet tusindvis af gange dagligt. Mange af disse forsøg sker automatisk og rammer enhver offentlig server. Med denne regel beskytter du dig mod de fleste angreb uden at investere i dyre sikkerhedspakker eller komplicerede scripts.

Et stærkt fundament for webshop-sikkerhed

Cloudflare firewall er langt mere end denne ene regel – den kan også beskytte mod DDoS-angreb, filtrere IP’er, kræve CAPTCHA ved mistænkelig trafik og overvåge forespørgsler i realtid. Denne simple regel er blot første skridt, men det er et vigtigt et: Du fjerner 99% af støjen, så du kan fokusere på de 1% af trusler, der faktisk betyder noget.

Når du har opsat reglen, kan du roligt fortsætte dit arbejde med marketing, salg og drift – for Cloudflare passer på din webshop i baggrunden, døgnet rundt. Det er en enkel, gratis og stærk måde at beskytte din forretning på, uanset størrelse.